취약점 유형

상세내용

요약

이미지 파일을 업로드할 때 이미지 추적 차단기에 대한 보호가 존재하지 않아 특수 제작된 이미지를 업로드하여 공격자는 다른 사용자의 국가 이름, 도시 이름, 지역, 장치 정보, 브라우저 세부 정보 및 IP 등을 대량으로 도용할 수 있습니다.

IP 주소는 미국의 HIPAA(Health Insurance Portability and Accountability Act), NIST(National Institute of Standards and Technology), EU의 Article 29 Working Party 등 유럽 행정 기관에서 인정하는 통신의 중요한 요소입니다. 이에 개인정보 보호법에 의해 강력하게 보호되고 있습니다.

따라서 이러한 사용자의 IP가 대량으로 노출될 경우 개인정보 및 통신보호법에 위배될 수 있으며 소비자 간의 분쟁이 발생할 수 있으므로 버그캠프를 사용하는 모든 사용자는 결코 안전하지 않습니다.

영향

추적 픽셀로 다음 데이터를 수집하고 분석할 수 있습니다.

- 사용하는 운영 체제(모바일 장치 사용에 대한 정보 제공)사용되는 클라이언트 유형(예: 브라우저 또는 메일 프로그램).

- 클라이언트의 화면 해상도

- 이메일을 읽거나 웹사이트를 방문한 시간

- 세션 중 웹사이트에서의 활동(여러 추적 픽셀을 사용하는 경우)

- IP 주소(인터넷 서비스 제공업체 및 위치 정보 제공)

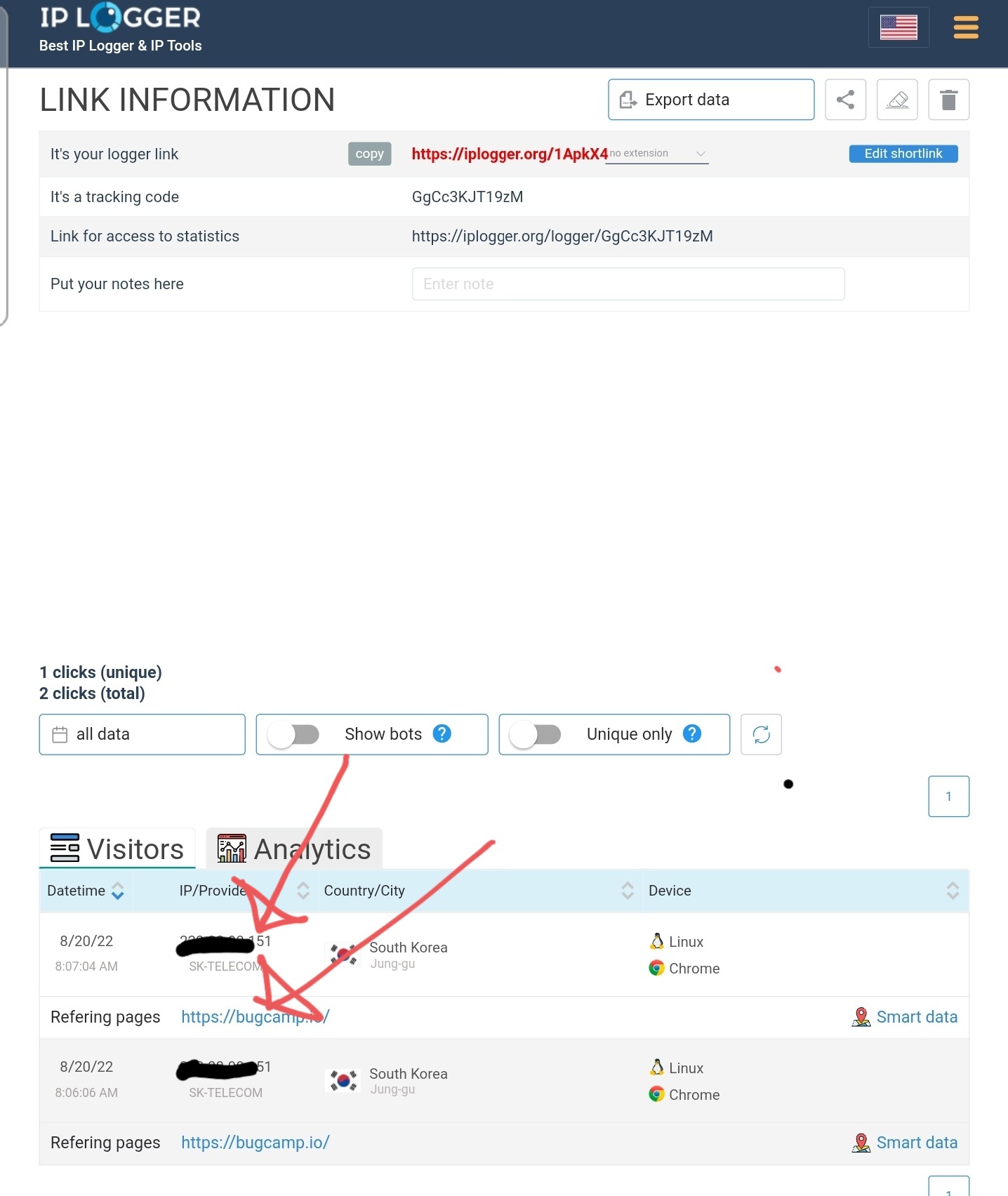

결과적으로 이 취약점을 악용하여 버그캠프의 공개된 보고서를 열람하는 모든 사용자에 대한 개인정보를 무단으로 추출할 수 있습니다. 공격자는 이 과정에서 버그캠프를 사용하는 사용자의 민감한 정보(국가 이름, 도시 이름, 지역, 장치 정보, 브라우저 세부 정보, IP 주소)를 획득하고 이러한 주소를 기반으로 개인 정보를 추출할 수 있습니다.

이는 사용자에 대한 민감한 정보(국가 이름, 도시 이름, 지역, 장치 정보, 브라우저 세부 정보, IP 주소)를 추출할 수 있으므로 개인 정보 침해로 이어질 수 있습니다. 또한 추가 공격 개발에 활용될 수 있으므로 버그캠프를 사용하는 사용자는 결코 안전하지 않습니다.

개념증거

재현단계

htps://iplogger.org->https://iplogger.org/tracking-pixel/페이지를 통해 제작된 PoC를 만드십시오.- 이제 현재 IPLogger 링크의 이미지 주소를 복사합니다. / EX)

https://iplogger.org/1hdky7 - 버그캠프 보고서 제출기능의 상세내용 입력란에 마크다운의 이미지 태그를 사용하여 IPLogger 링크의 이미지를 업로드하고 보고서 미리보기 기능을 클릭하십시오. EX)

- 이 문제는 버그캠프에 제출한 특수 제작된 PoC 가 열려있는 보고서를 확인하는 모든 사용자의 IP 주소를 대량으로 추출할 수 있습니다. IP 주소를 대량으로 추출하는 과정은 보고서 공개 기능을 통해 해당 보고서를 모든 사람이 열람할 수 있습니다.

추가참조

https://hackerone.com/reports/1050656

https://hackerone.com/reports/1215251

해결방안

- 이 문제를 해결하는 방법은 모든 타사 이미지에 사용하는 Github의 Camo 프로젝트를 기반으로 이미지 프록시를 구현하여 이 문제를 해결할 수 있습니다

- 다음과 같이 첨부한 사진을 보십시오. 모든 타사 이미지에 사용하는 Github의 Camo 프로젝트를 기반으로 이미지 프록시를 구현하여 이 문제를 해결할 수 있습니다

타임라인

안녕하세요. 회신해주셔서 감사합니다. 이 취약점은 한 사람만의 IP를 알수있는 것이 아닌 즉 개인이 아닌 여러 다수로 공격 범위가 확대되며 버그캠프를 이용하는 고객은 공개된 보고서를 열람하지만 의도치 않게 공격자에 의해 공개된 보고서를 열람한 모든 사용자를 대상으로 IP 추출이 진행됩니다.

즉 IP 추적 기반 사용자 위치 추적으로써 다음과 같이 개인을 특정할 수 있는 정보를 획득할 수있습니다. 이것은 일부에 불과합니다.

노출된 IP 정보

IP 정보를 기반으로 한 노출된 정보로 특정 거주지역 (경기도,수원시,원천동,광교) 추적가능

위 공격 외에도 공격 사례로써 IP어택,DDOS, 인젝션과 상대방의 IP를 조사했더니 어떤 서비스까지 운영하고 있었다면 그쪽을 타겟으로 몇 가지 공격 기법등을 시도해볼 수도 있습니다.

따라서, IP 주소는 고유 정보의 특성을 가지므로 해킹 공격, 부적절한 액세스 및 보안 사고를 악용할 수 있으므로 공격자는 이 취약점을 악용하여 다수의 사용자의 개인 정보를 추출 및 악용에 활용이 가능합니다. 또한 공격자가 고객의 IP를 함부로 유출할 수 있음을 허용하는 것은 결코 좋지 않은 보안관행 입니다.

감사합니다.

what_web님 안녕하세요.

타 서버의 이미지를 로딩하는 패턴은 구글 검색엔진에서도 사용될 만큼 매우 흔한 일입니다.

불특정 IP를 대상으로 하는 공격은 버그캠프 버그바운티 프로그램의 대상범위를 벗어나므로, 기존 평가를 유지합니다.

감사합니다.

안녕하세요.

버그캠프에서 이러한 버그를 허용하는 것은 의도된 동작인지 궁금합니다. 이것은 마크업 필터링, CSP(Content Security Policy) 도입으로 이러한 이슈를 해결할 수 있습니다.

감사합니다.

제보하신 내용은 버그캠프 사용자의 계정정보 또는 개인정보를 유출하지 않고 브라우저 프로필 정보만을 획득할 수 있습니다.

개인정보는 개인을 특정할 수 있는 정보를 말하며, 브라우저 프로필 정보만으로는 개인을 특정할 수 없으므로, 무효(“위협 가능성만을 제시하는 제보(e.g. 패스워드 복잡도 미흡, 서버 정보 노출 등)”) 로 평가합니다.