취약점 유형

Reflected XSS

상세내용

개요

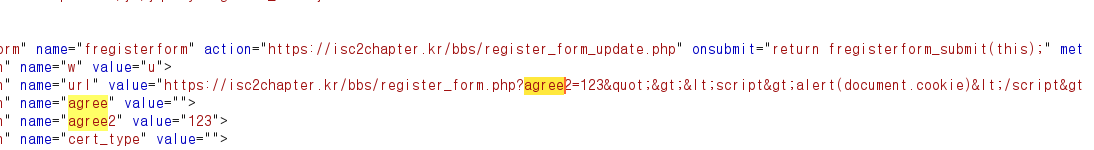

회원정보 수정 페이지 내 히든파라미터(url)을 통해 다른 히든파라미터(agree,agree2,cert_type,cert_no,mb_sex) value들이 필터링 없이 넘어가고 있어 임의의 스크립트 실행이 가능합니다.

재현 과정

[취약점 재현을 하기 위한 과정을 서술해 주세요]

히든필드 확인

- 회원 정보 수정 시 패스워드 입력 후 히든파라미터 내 스크립트 삽입

- 회원 정보 수정 페이지 접근 시 스크립트 실행

예상되는 취약점 발생 원인

url 파라미터에 대한 사용자 입력 검증없이 페이지에 출력하기 때문에 발생한다.

패치 방법

다른 파라미터와 동일하게 입력값 검증 추가

예상 결과 및 파급력

악의적인 사용자가 세션을 탈취하거나 페이지내의 개인정보 등을 탈취하여 악용할 수 있습니다.

안녕하세요. 제보 감사드립니다.

제보해주신 내용 현재 확인 중에 있습니다.

검토 후 추후 상황 알려드리도록 하겠습니다.

감사합니다.