Weakness

자동화 공격

Description

개요

- 서버에서 삭제되지 않아 접근이 가능한 그누보드5 내 문의하기 페이지를 통해 자동화 공격이 가능합니다.

재현 과정

-

소스코드 내 “g5_” 로 시작하는 변수명이 있음을 확인, 그누보드5를 사용하여 개발된 웹 페이지라는 유추가 가능함

-

인터넷 검색을 통해 그누보드5 최신버전을 다운로드 함

-

다운받은 압축 파일을 통해 서버 디렉토리 내 어떤 파일이 존재하는지 유추가 가능함. qalist.php 파일로 접근 시도

-

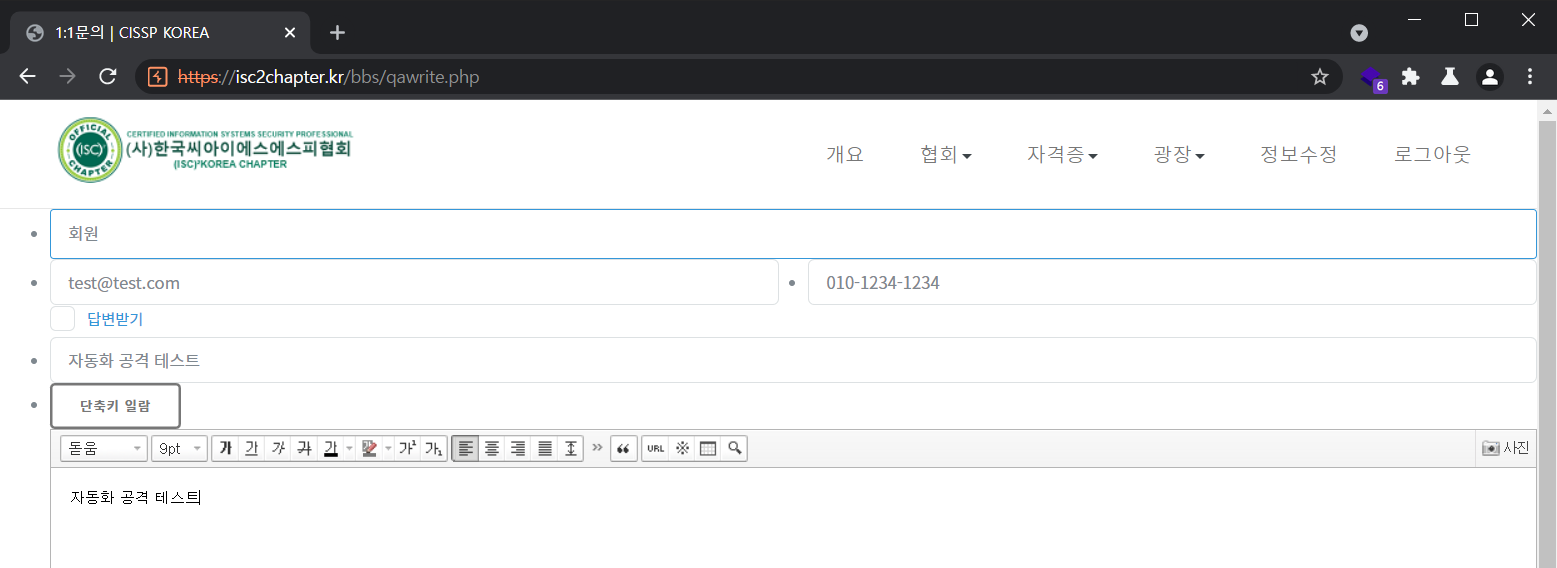

https://isc2chapter.kr/bbs/qalist.php를 통해 웹 페이지 내 공개되지 않은 ‘문의하기’ 게시판에 접근이 가능하며, 임의의 문의 등록을 시도함

-

자동화 공격 가능성을 확인하기 위해 프록시 툴을 사용하여 4.의 문의 글 등록 요청 시 해당 패킷을 수집한 후 이를 반복하여 서버 측으로 요청함

-

5.에서 반복적으로 요청한 모든 문의 요청이 서버 측에서 정상적으로 처리되었음을 확인함

예상되는 취약점 발생 원인

- 해당 위치에 Captcha 등의 추가 인증이 존재하지 않기 때문에 중복된 요청을 통해 반복적인 글 게시가 가능합니다.

패치 방법

- 서비스 내에 사용하지 않는 페이지는 접근을 제어하거나, 삭제

- 글 게시가 가능한 모든 위치에서 Captcha 인증 추가

예상 결과 및 파급력

- 악의적인 사용자가 반복적인 요청(a.k.a 도배)을 통해 서버 가용성을 저해할 가능성이 있습니다.

- 과도한 글 게시로 인해 타 사용자가 게시글을 확인하지 못하도록 방해할 수 있습니다.

기타사항 및 레퍼런스

- 잘 알려진 모듈(그누보드5)를 사용하기 때문에 일반 사용자에게 공개되지 않은 페이지도 기본 페이지 유추를 통해 접근이 가능합니다.

예시1: https://isc2chapter.kr/bbs/current_connect.php

예시2: https://isc2chapter.kr/bbs/new.php - 해당 문의하기 게시판 뿐만 아니라 앨범게시판을 포함하여 답변, 댓글 등의 작성이 가능한 모든 위치에서 자동화 공격이 가능합니다.

안녕하세요. 제보자님

한국CISSP협회 대표홈페이지 버그바운티 프로그램에 제보해주셔서 감사합니다.

제출해주신 티켓의 경우 단순히 서비스의 가용성을 저해하는 행위로 유효한 티켓에서 제외되는 제보입니다. 해당 티켓은 (무효)종료 처리하도록 하겠습니다.

감사합니다,